Burp Suite破解简单密码实验(本人自己的账号和密码)。

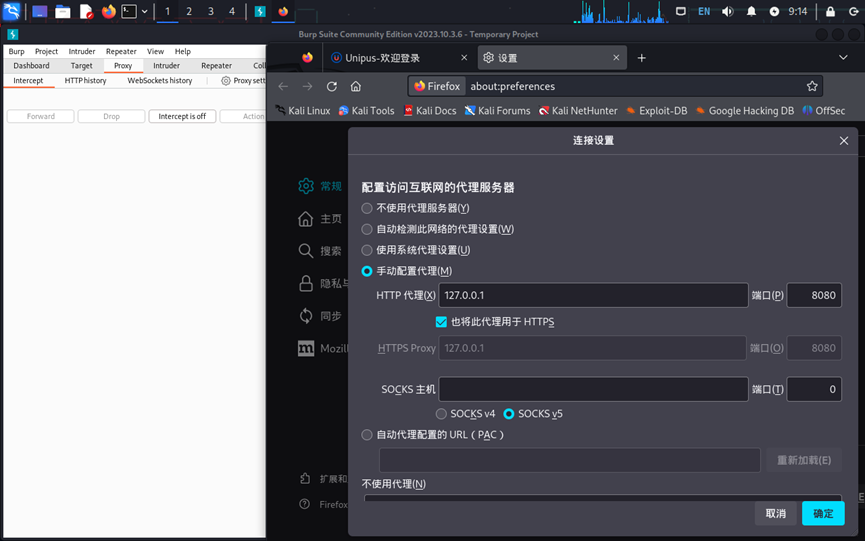

首先BP的默认代理地址是127.0.0.1,默认端口是:8080,在BP中生成CA证书(der格式)并导入Firefox浏览器的证书设置中。通过证书就可以拦截HTTPS的流量。其次将浏览器的连接设置改为“手动配置代理”,输入BP默认地址和端口。最后,在BP的proxy标签下就可以拦截流量,如图01所示。

图01 BP基本配置

接下来演示单一密码破解:

- 首先输入用户名和静态验证码,并随便输入一组密码。此时先不急着点击登录按钮。如图02所示。

图02 登录界面

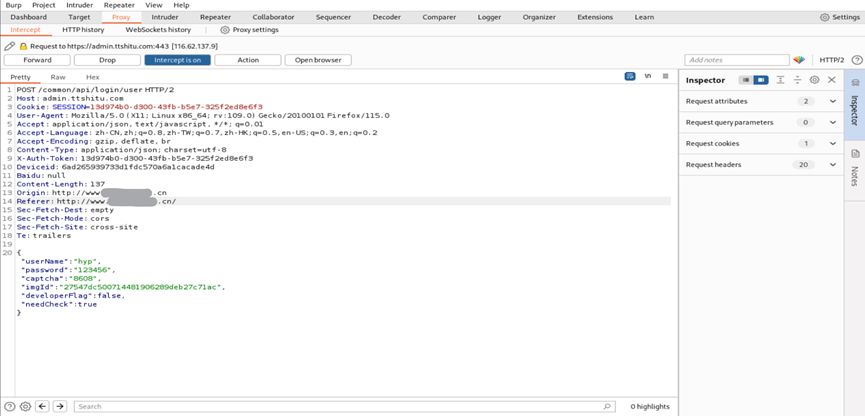

- 其次,打开BP,在proxy中的Intercept标签中点击Intercept is on开始拦截流量,如图03所示。

图03 使用BP拦截的流量

可见刚刚输入的用户名、密码和验证码登信息。其中的倒数第二行有个验证码needcheck命令,我们需要将true改为false。然后在此界面单击鼠标右键选择send to intruder。

然后在Intruder界面中先点击Clear$,再选中password后面需要爆破的位置,点击Add$添加表识。

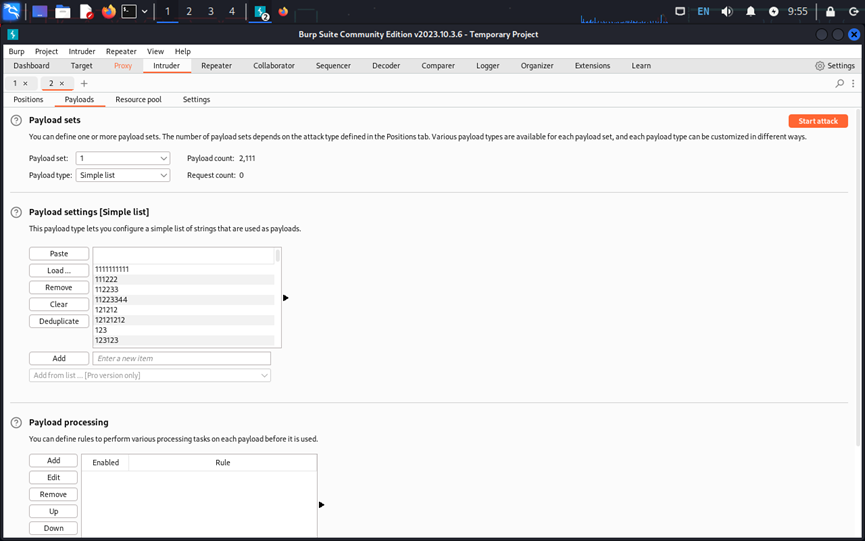

由于是单个密码破解,在attack type中选择Sniper(狙击手)模式,然后在Payload标签中选择Payload set:1,Payload type:simple list。

接着在Payload settings中点击左侧的load添加字典文件。如图04所示。

图04 导入字典

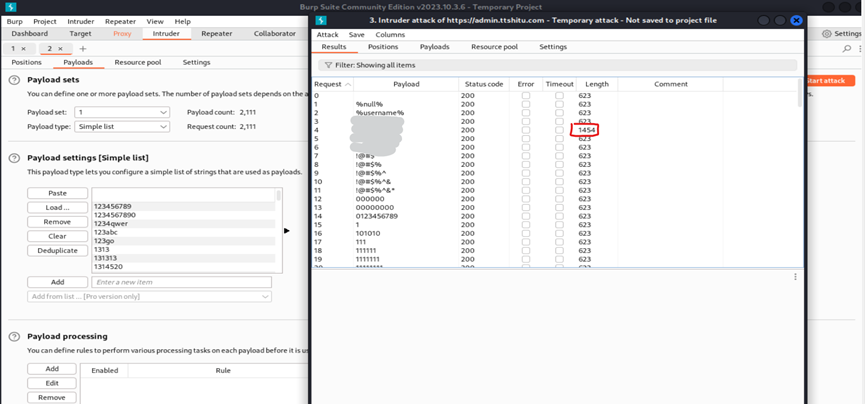

最后点击右上角的Start attack开始爆破,如图05所示。

图05 爆破结果

最后根据Length的值判断第四行的密码就是真实密码。(与前后的值差别大,即可能为真实密码)

关闭拦截后,在网页中输入破解出来的密码,结果可以登录进去。

发现的问题:

- 跑字典的速度较慢,效率低,可能是自己的电脑性能不够。

- 爆破密码时,有时候字典里面有正确密码却不能识别。

- 目前还不会同时破解多个密码。

- 有动态验证码的网页不好操作。